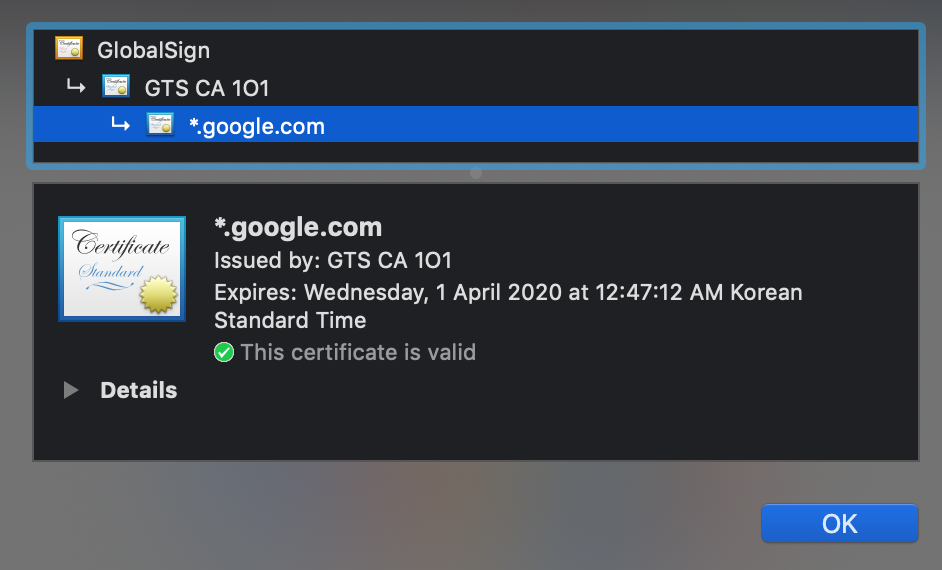

spring.properties 파일을 읽어들이는 원리

SpringProperties 클래스

1 | // ... |

- PROPERTIES_RESOURCE_LOCATION(

spring.properties) 파일을 읽어서 InputStream에 넣고 - localProperties.load(is)를 통해 Properties에 위에서 읽어들인 InputStream을 load 하고

- 나중에 필요할 때 키 값을 통해 프로퍼티를 불러오고 있다.

localProperties는 Properties라는 자바 표준 API를 사용하고 있기 때문에 저 spring.properties에는 어떻게 키와 프로퍼티를 구성하는지 알아보자.